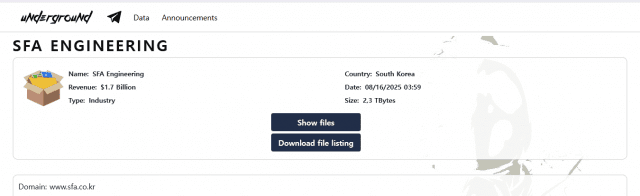

SFA 엔지니어링, 랜섬웨어에 털린 2.3TB 자료

최근 코스닥 상장사 SFA 가 랜섬웨어 공격을 당해 2.3TB에 달하는 내부 자료가 다크웹에 공개되었습니다. 유출된 데이터에는 ▲CAD 설계도면 ▲스마트팩토리 장비 관련 소스코드 ▲머신러닝 데이터셋은 물론, ▲재무자료 ▲인사기록 ▲협력사 프로젝트 문서까지 포함돼 있었습니다.

더 큰 문제는 이 문서들이 암호화되지 않은 상태로 공개되었다는 점입니다. 이는 회사의 금고가 열려 있는 채로 길거리에 쏟아진 것과 다름없습니다. 이런 정보는 단순히 유출에 그치지 않고, 정교한 피싱이나 협력사 공격으로 이어질 수 있는 발판이 됩니다.

SCADA 시스템으로 이어지는 위협

SFA가 다루는 자료 중에는 스마트팩토리 제어와 관련된 SCADA(산업 제어 시스템) 관련 정보도 포함돼 있었습니다. SCADA는 발전소·공장·상하수도 같은 국가 기반 시설을 원격으로 제어하는 시스템입니다. 쉽게 말해, 도시 전체의 ‘전기와 물’을 켜고 끄는 거대한 리모컨이라 할 수 있습니다.

따라서 공격자가 이런 정보를 입수하면 단순한 기업 피해를 넘어, 공장 가동 중단·생산 라인 마비·도시 기반 서비스 중단 같은 현실적 피해로 이어질 수 있습니다.

실제로 벌어진 SCADA 공격 사례

SFA 사건은 아직 잠재적 위험 단계에 머물러 있지만, 해외에서는 이미 현실적인 피해가 발생했습니다.

- 노르웨이 댐 공격(2025년 4월)

- 해커가 수력 발전 댐의 제어시스템에 침투해 수문을 관리하는 PLC를 조작했습니다. 초당 500리터의 물이 4시간 동안 방류되었고, 시스템이 정상 작동하는 것처럼 위장돼 운영자가 수동으로 개입하기 전까지 차단이 불가능했습니다.

- 폴란드 상하수도 공격 시도 (2025년 8월)

- 대도시의 SCADA 시스템에 접근해 수도 공급 밸브를 조작하려 했습니다. 정부는 “차단하지 못했다면 수십만 명이 식수 공급을 받지 못했을 것”이라고 밝혔습니다.

이처럼 SCADA 해킹은 단순한 데이터 유출을 넘어, 도시와 국가 전체를 인질로 삼는 공격으로 발전할 수 있습니다.

블랙쏘세지로 링크를 안전하게 보세요

SFA 사건처럼 기업의 내부 정보가 유출되면, 해커들은 이를 바탕으로 피싱 메일이나 협력사 위장 공격을 이어갑니다. 즉, 1차 피해자인 기업뿐 아니라, 협력사·직원·일반 사용자까지 연쇄적인 피해자가 될 수 있습니다. 무심코 링크를 클릭하는 순간, 피해는 또다시 확산됩니다.

블랙쏘세지는 이런 위험을 차단하기 위한 방패입니다. 원격 브라우저 격리(Remote Browser Isolation) 기술을 적용하여, 사용자가 직접 링크를 열지 않고, 안전한 원격 브라우저에서 먼저 확인합니다.

쉽게 말해, 불길 속에 직접 들어가지 않고 방화복을 입은 구조 대원이 대신 들어가 상황을 점검하는 것과 같습니다.

덕분에 어떤 링크라도 안전하게 확인할 수 있습니다.